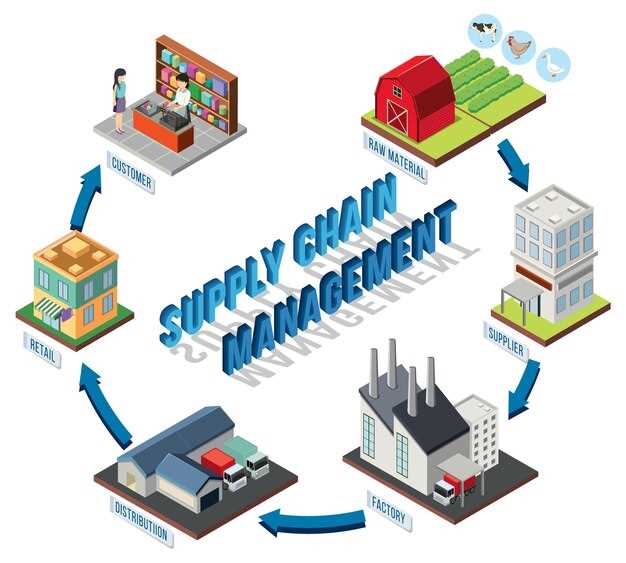

Zacznij od wdrożenia traceable warstwę danych między partnerami w celu maksymalizacji odżywianie integralność, minimalizacja psucie i zapewnienie niezawodnych destination dla towarów.

Integracja podpory real-time śledzenie od production do konsumenta, zgodnie z GFSI measures and industry standards.

Deweloperzy skup się na purpose- budowane modele danych, being świadomy pochodzenia i dodatek weryfikowalnych zapisów, umożliwiając odżywianie roszczeniami wobec real-time pewność siebie. Ta moc naprawdę przekłada się na ograniczenie oszustw i budowanie zaufania w obrębie budzący respekt przemysł.

Rozmowa ramy zarządzania priorytetyzują minimalizacja ekspozycję danych przy jednoczesnym zachowaniu ścieżek audytu, zgodnie z GFSI, oczekiwania konsumentów i środki regulacyjne.

4 Tematy do dyskusji na temat pochodzenia i operacji żywności opartych na Blockchainie

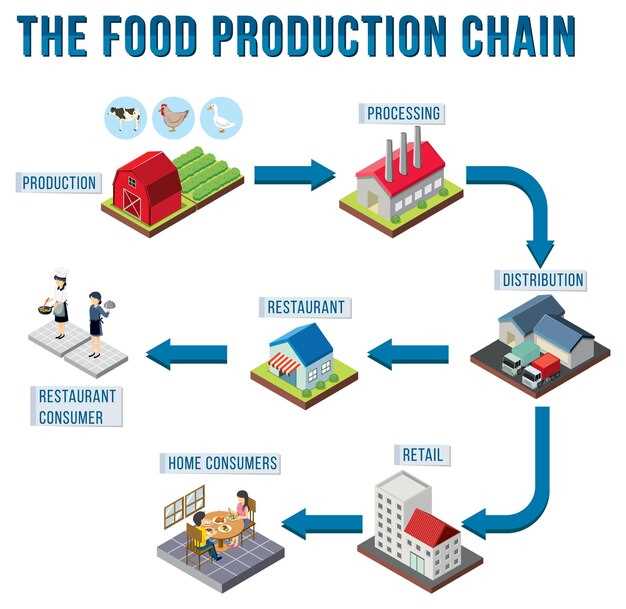

Temat 1: Stwórz cztery poziomy pochodzenia, wykorzystując technologię rozproszonego rejestru, aby rejestrować etapy pochodzenia, przetwarzania, pakowania i dystrybucji; takie podejście zapewnia zweryfikowaną historię i wspiera wydawanie certyfikatów na każdym etapie. Twórcy i sprzedawcy detaliczni zyskują zaufanie, ponieważ zapytania w oparciu o Google ujawniają zaufane dane; wcześniej potwierdzone rekordy zapewniają integralność na poziomie bankowym w całych łańcuchach, umożliwiając płynne generowanie dokumentów i automatyczne sprawdzanie niezbędnej zgodności. Lata praktyki pokazują znaczenie w różnych rynkach, a autorzy i twórcy muszą uzgodnić standardy danych, aby przyszłe korzyści były spójne.

Temat 2: Zautomatyzuj przepływy dokumentów, aby umożliwić szybkie, zweryfikowane kontrole integralności w różnych, przypominających klocki Lego blokach aktywności, od gospodarstw rolnych po sprzedawców detalicznych; to redukuje wymianę informacji, przyspiesza kontrolę jakości i obniża wskaźniki błędów. Wystawianie certyfikatów może uruchamiać automatyczne kontrole, gdy dane spełniają określone standardy. Międzyfunkcyjne zespoły mogą oznaczać zmiany identyfikatorami autora i twórcy, a indeksowanie w stylu Google wspiera szybką identyfikowalność.

Temat 3: Ocena efektywności poprzez śledzenie czasu weryfikacji, wskaźników błędów i czasu cyklu w łańcuchach dostaw obejmujących producentów, pakowaczy, spedytorów i sprzedawców detalicznych. Z biegiem lat to oparte na danych podejście prowadzi do stałej redukcji odpadów i wycofań. Zamierzone metryki obejmują koszt jednostkowy, wskaźniki zwrotów i zaufanie klientów. Trudne konteksty, takie jak zróżnicowane systemy regulacyjne, wymagają interoperacyjnych rejestrów i ustandaryzowanych certyfikatów.

Temat 4: Projekt zarządzania angażuje autora i twórców wraz z detalistami handlowymi, audytorami i regulatorami; ustawia identyczne poziomy dostępu, zakres obowiązków i polityki przechowywania danych, aby utrzymać te same standardy we wszystkich jurysdykcjach. Kontrole klasy bankowej plus koncepcyjne ramy ryzyka zapewniają zgodność na wszystkich rynkach. Przyszłe prace powinny być zgodne z grupami branżowymi i organami normalizacyjnymi; dotychczasowe normy zapewniają istotność dla wdrożenia. Zautomatyzowane procedury audytowe i modułowe przepływy pracy skonstruowane niczym klocki lego zapewniają zgodność i skalowalność, a otwarte kanały wspierają szybką adaptację.

Kompleksowa identyfikowalność dzięki Blockchain i IoT

Recommendation: Wprowadź system rejestrowania danych partii produktów, powiązany z czujnikami, wykorzystujący zaufaną księgę do rejestrowania każdego zdarzenia od pochodzenia do sprzedawcy detalicznego, zapewniając, że dane nie mogą być zmieniane bez wykrycia i utrzymując rejestry kalibracji dla kroków związanych z bezpieczeństwem.

Zacznij od minimalnej, funkcjonalnej architektury: przymocuj RFID lub QR do każdej palety, rozmieść sondy temperatury i wilgotności, użyj GPS do śledzenia ruchu i przesyłaj dane do bramek brzegowych, które wykonują wstępne kontrole przed uczciwą kompilacją do wpisów w księdze.

Wyniki programów pilotażowych pokazują, że powiązanie danych z czujników z metadanymi certyfikatów zmniejsza ryzyko fałszywych oświadczeń, poprawia gotowość do wycofania i zwiększa zaufanie klientów. W analizach z czasów COVID-19 natychmiastowa widoczność zmniejszyła liczbę incydentów związanych z utratą zapasów o 20–35% na testowanych trasach.

Stopień poprawy zależy od jakości danych; kluczowe czynniki to kalibracja urządzeń, synchronizacja czasu i częstotliwość kompilacji danych. Osiągnięte wyniki opierają się na konsekwentnych 3–5 sekundach dla operacji dołączania w bramie oraz na plombach zabezpieczających przed manipulacją dla zdarzeń pakowania.

W praktyce nigdy nie polegaj na jednym źródle; ani dostawca, ani obiekt nie powinny przechowywać wszystkich danych. Stwórz rozproszony zestaw kolektorów i weryfikatorów, umożliwiający kontrole związane z bezpieczeństwem, takie jak przekroczenia temperatury, wilgotność i integralność strukturalna. Ta kolekcja wspiera raportowanie skierowane do rynku, umożliwiając klientom wgląd w pochodzenie, flagi ryzyka i status zgodności.

Doświadczenia z przypadków, w których COVID-19 zakłócił przepływy, pokazują, że eliminacja luk w danych i błędnego etykietowania oszczędza czas w sytuacjach kryzysowych. Dobrze skonstruowany system powiązań umożliwia szybkie dochodzenie w sprawie przyczyn niepowodzenia partii, ułatwiając ukierunkowane korekty zamiast szerokich wycofań.

Przykłady z sieci regionu tian wykazują wymierne korzyści: redukcja błędnych oznaczeń o 40–50%, szybszy czas reakcji i bardziej przejrzyste doświadczenia dla sprzedawców detalicznych, brokerów i konsumentów.

Kroki przepływu danych: przechwytywanie > weryfikacja > kompilacja > publikacja; każdy krok zwiększa stopień pewności. Jeśli gromadzone dane nie mają weryfikowalnego pochodzenia, rośnie ryzyko przekłamania; dlatego projektanci muszą osadzać podpisy cyfrowe i niezaprzeczalność w rekordach zdarzeń. W praktyce twórcy etykiet opakowań muszą podpisywać certyfikaty, aby zapobiec podszywaniu się.

Metryki z programów pilotażowych wskazują na 28–44% szybszy czas reakcji, 15–30% niższe straty z powodu uszkodzeń oraz większą pewność wśród klientów.

To podejście pomaga przekształcić zarządzanie ryzykiem, eliminując silosy danych i umożliwiając ciągłe doskonalenie w różnych segmentach rynku.

Automatyzacja procedur wycofywania produktów za pomocą inteligentnych kontraktów

Wdrożyć automatyczne wyzwalacze przypomnień za pomocą samowzmacniających się umów łączących identyfikatory partii z bieżącymi zdarzeniami stanu i aktualizacjami transportu; umowy natychmiastowo egzekwują polecenia wstrzymania w sieciach partnerskich.

Potężna orkiestracja wycofywania produktów zmniejsza ryzyko eskalacji chorób.

W istocie, scentralizowany, ale interoperacyjny model przyspiesza powstrzymywanie, redukując straty, które są wyraźne, gdy choroby się rozprzestrzeniają, a produkt dotyka wielu węzłów.

Ocenione wyniki z wielu pilotaży potwierdzają empiryczne korzyści: szybszą izolację, transparentne źródła i zredukowane straty, przy jednoczesnym zachowaniu integralności danych.

Użycie wartości nonce zapobiega atakom typu replay i wspiera możliwość audytu; strumienie danych od punktu pochodzenia do węzłów dystrybucji przepływają z minimalnym tarciem.

Dostarczane dane z systemów ERP, laboratoriów kontroli jakości i czujników transportowych napędzają punkty decyzyjne; strategie obejmują uruchamianie wycofywania produktów, powiadomienia o wstrzymaniu i powiadomienia dla dostawców.

Dodatkowo, obejmując również dostawców, przetwórców i detalistów, to podejście zapewnia wgląd w aktualny stan i dynamiczną ocenę ryzyka.

Punkt kontaktowy do oceny opiera się na cechach takich jak identyfikowalność, czas reakcji i dokładność powstrzymywania. Ocenione wyniki, dostarczana aktualna wartość i ustalenia empiryczne ukierunkowują bieżące dostrajanie strategii.

| Step | Źródło danych | Trigger | Action | KPI |

|---|---|---|---|---|

| Spożycie | ERP, LIMS, WMS | zmiana stanu | Zapisz zdarzenie, oblicz nonce | opóźnienie, dokładność |

| Ocena | strumienie danych z czujników | sygnał choroby | oflagguj partię, powiadom strony | szybkość przypominania |

| Wykonanie | księga umów | oceniane ryzyko | wstrzymaj wydanie, powiadom źródła | redukcja liczby zagubionych przedmiotów |

| Po odwołaniu | dzienniki audytu | completion | identyfikowalność dokumentu | Współczynnik zgodności |

Standardy danych o pochodzeniu dla przejrzystości łańcucha żywności "od pola do stołu"

Przyjąć międzydomenowe standardy danych o pochodzeniu, które ujednolicają przypisywanie źródeł, kodowanie zdarzeń i rejestry podlegające audytowi na wszystkich etapach, wsparte opublikowaną polityką zapewniającą jasność dla uczestników.

Zdefiniuj język kanoniczny do kodowania zdarzeń, aby umożliwić współdziałanie baz danych i strony internetowej, z jasno udokumentowanymi schematami i pakietem implementacji referencyjnych.

Odkąd powstały standardy danych, godne uwagi przypadki demonstrują korzyści z interoperacyjnego publikowania zdarzeń związanych z pochodzeniem w węzłach gospodarstw rolnych, przetwórstwa i sprzedaży detalicznej. Główne wytyczne metodologiczne Bouzdine-Chameevy i Treiblmaiera zawierają praktyczne zasady publikowania danych o pochodzeniu, polityki przechowywania i kontroli dostępu, umożliwiając zmniejszenie ryzyka i zwiększenie odpowiedzialności.

Polityka powinna określać kanoniczny język kodowania zdarzeń, udostępniać referencyjne implementacje w wielu językach, publikować te artefakty na centralnej stronie internetowej oraz definiować mechanizmy publikowania w celu minimalizacji luk interpretacyjnych i niezgodności danych.

Ostatecznie, należy zbudować weryfikację opartą na danych wywiadowczych, redukcję błędów i automatyzację za pomocą robotyki w punktach pochodzenia, aby wzmocnić zdolność do walidacji źródła i odporności na manipulacje, przy jednoczesnym wspieraniu ścieżek audytu.

Monitorowanie łańcucha chłodniczego w czasie rzeczywistym na współdzielonym rejestrze

Wdrażaj czujniki IoT na każdym etapie i przesyłaj odczyty do współdzielonej księgi z automatycznie generowanymi dowodami; konfiguruj bezproblemowe pozyskiwanie, zdarzenia opatrzone znacznikiem czasu i alerty progowe, aby reagować w ciągu kilku minut.

To rozwiązanie odpowiada na kluczowy problem: integralność danych wśród wielu graczy. Użyj mechanizmu opartego na pozwoleniach z dostępem opartym na rolach, podpisami kryptograficznymi i kontrolami konsensusu, aby ograniczyć manipulacje i zmniejszyć podatność na zagrożenia. Zaufani uczestnicy automatycznie podpisują alerty o stresie cieplnym lub zimnym, tworząc ścieżkę audytu, która zniechęca do oszustw i chroni reputację.

Szacowane usprawnienia obejmują 15–25% redukcję strat spowodowanych wahaniami temperatury, 30–40% szybsze wycofywanie produktów z rynku oraz lepsze wyniki dla klientów dzięki zweryfikowanemu pochodzeniu. Postępy w zakresie dokładności czujników, normalizacji danych i interoperacyjności między partnerami zmniejszają złożoność przepływu danych od źródła do użytkownika końcowego przy minimalnych opóźnieniach, umożliwiając podejmowanie bezproblemowych decyzji. Efektowne pulpity nawigacyjne przekształcają metryki w praktyczne spostrzeżenia.

Wyobraź sobie scenariusz, w którym pojedyncze odstępstwo wywołuje automatyczne procesy wstrzymania i kontroli; jeśli czujnik zgłosi warunki poza zakresem, przesyłki są poddawane kwarantannie, a trasa jest modyfikowana, partnerzy niższego szczebla otrzymują zaufane alerty, a odporne na manipulacje dzienniki stanowią dowód, ukazując wcześniej ukryte luki w zabezpieczeniach, które zostały zaadresowane, a wyniki potwierdzone.

Na początek przeprowadź kontrolowany pilotaż w wybranych korytarzach z 3–5 partnerami; zdefiniuj schemat danych i zasadę udostępniania priorytetowo traktującą prywatność; wybierz zaufanego dostawcę o jasnej postawie w zakresie bezpieczeństwa; monitoruj sygnalizowane zdarzenia i iteracyjnie poprawiaj jakość danych. Skoncentruj się na zmniejszaniu podatności na zagrożenia, takie jak dryft kalibracji czujników, awarie urządzeń i ręczne wprowadzanie danych, poprzez ustanowienie szybkiego reagowania na incydenty i ciągłe doskonalenie. Przesuwa to nacisk z tradycyjnych kontroli na rzeczy, które kiedyś powodowały opóźnienia. To podejście przynosi wymierne korzyści.

Interoperacyjność transgraniczna między dostawcami a sprzedawcami detalicznymi

Przyjęcie transgranicznej wymiany danych z blockchain-gs1 umożliwiającą wgląd w czasie rzeczywistym u dystrybutorów i sprzedawców detalicznych. Ta zmiana zapewnia szeroką przejrzystość, redukuje rozproszone silosy informacyjne i sprzyja spójnej współpracy między zaangażowanymi stronami. Takie podejście przynosi realne korzyści w zakresie szybkości i dokładności.

Definiowanie wspólnych elementów danych za pomocą GS1 Standardy harmonizują identyfikatory, numery partii, daty ważności i zdarzenia lokalizacyjne ponad granicami. Połącz dane ze znacznikami czasu zdarzeń, aby wspierać dokładne wycofania i szybkie reakcje na poziomie sklepu. Wydajne przetwarzanie danych poprzez walidację strumieniową zmniejsza opóźnienia.

Włączenie dystrybutorów, sprzedawców detalicznych, przewoźników, organów regulacyjnych jako uczestników, z dostępem do informacji opartym na rolach, umożliwiając zaufane udostępnianie bez ujawniania wrażliwych szczegółów.

Brak interoperacyjnych danych rozwiązano poprzez ustanowienie wspólnej warstwy danych, umożliwiającej spójne zapytania, automatyczne zarządzanie wyjątkami i bardziej niezawodne działanie na wszystkich rynkach. Rozwiązanie problemu braku za pomocą podejścia opartego na standardach zapewnia skalowalność.

Zabezpieczanie wrażliwych danych poprzez dostęp warunkowy, szyfrowanie i niezmienne dzienniki; dowody z pilotażowych wdrożeń wskazują na poprawę reagowania na incydenty, identyfikowalności i odpowiedzialności. Ustalenia z testów terenowych pomagają dostosować modele dostępu i widoki danych do potrzeb regionalnych.

Pojawienie się transgranicznych standardów ogranicza ręczne kontrole i przyspiesza wdrażanie nowych partnerów. Wdróż ten framework, wykorzystując trzyfazową ścieżkę: ustanowienie zarządzania, pilotowy program z wybranymi partnerami, rozszerzenie skali. Monitoruj kluczowe wskaźniki, takie jak czas cyklu, wskaźnik błędów i koszt jednostkowy, aby zweryfikować wzrost wydajności i uzasadnić szersze zastosowanie.

Oparte na dowodach rekomendacje dotyczące spójności polityki: przyjąć udostępnianie danych z zachowaniem prywatności, zapewnić zabezpieczenia skierowane do konsumentów i publikować ustandaryzowane kluczowe wskaźniki wydajności. Trwałe korzyści wymagają zarządzania, które wyrównuje bodźce. Działać w sposób zrównoważony w różnych obszarach, wykorzystując innowacyjne, interoperacyjne systemy, aby zaspokajać długoterminowe potrzeby.

Każdy ruch pozycji jest przechowywany jako łańcuch zdarzeń w blockchain-gs1, umożliwiając kierownikom sklepów weryfikację pochodzenia i statusu produktu na każdym etapie.

Prywatność Danych, Zgodność i Możliwość Audytu w Blockchainowych Systemach Żywnościowych

Rekomendacja: Wdrożyć udostępnianie danych z zachowaniem prywatności oparte na dostępie sterowanym zgodą, przechowywanie wrażliwych danych poza łańcuchem oraz niezmienne ścieżki audytu w rozproszonym rejestrze; te środki pozwalają na weryfikację przy jednoczesnym zachowaniu ochrony danych.

- Architektura prywatności: zastosuj dowody zerowej wiedzy, aby weryfikować atrybuty bez ujawniania poufnych szczegółów; pseudonymizuj tożsamości; minimalizuj ilość gromadzonych danych; rejestruj zgodę za pomocą odpornych na manipulacje dzienników; pulpity nawigacyjne zapewniają efektowne wizualizacje przedstawiające uprawnienia, status i powiązaną aktywność w różnych dniach i sytuacjach; takie podejście zwiększa niezawodność i chroni konsumentów; badania pokazują, że ryzyko spada, gdy dane związane z bezpieczeństwem pozostają chronione podczas produkcji i dystrybucji.

- Mapowanie zgodności: dostosowanie do RODO, CCPA i wytycznych sektorowych; zdefiniowanie jasnych przepływów pracy dotyczących praw podmiotów danych; wdrożenie automatycznych kontroli zasad; prowadzenie rejestru dowodów potwierdzających przestrzeganie przepisów dla organów regulacyjnych; Karen z działu zgodności zwraca uwagę na najlepsze praktyki w zakresie przepływów transgranicznych; obecne praktyki wskazują na sprawniejsze audyty w dniach ciągłego monitoringu.

- Audytowalność i weryfikacja: przechowywanie nienaruszalnych, niezmiennych logów odpornych na manipulacje; generowanie automatycznych raportów dla zespołów wewnętrznych i audytorów zewnętrznych; oferowanie konsumenckich portali transparentności, które ujawniają zweryfikowane atrybuty bez ujawniania szczegółów; z drugiej strony, brak separacji danych zwiększa ryzyko; nacisk na bezpieczne interfejsy i kontrolowane udostępnianie danych; zespoły produkcyjne uzyskują dostęp do niezbędnych informacji poprzez widoki oparte na rolach, a ludzie przeglądają oznaczone anomalie.

- Ludzie, procesy i zarządzanie ryzykiem: wyznaczcie zarządców danych w różnych dyscyplinach; wdrożcie szkolenia z zakresu prywatności, bezpieczeństwa i zgodności; zastosujcie transformację postępowania z danymi w mierzone, podlegające audytowi kroki; bieżące badania pokazują najlepsze wyniki, gdy ludzie pozostają zaangażowani w podejmowanie decyzji; obecnie cykle przeglądu ryzyka przebiegają równolegle z kontrolami produkcji; przypadek Karen podkreśla znaczenie rutynowych audytów i jasnych ścieżek eskalacji.

W wywiadach Karen zauważa pozytywny odbiór ze strony personelu pierwszej linii, gdy kontrole prywatności pojawiają się w codziennych operacjach.

Jak Blockchain Rewolucjonizuje Łańcuch Dostaw Żywności">

Jak Blockchain Rewolucjonizuje Łańcuch Dostaw Żywności">