Recommendation: Térképezze fel minden szállító réteget, és határozza meg a regionális összefüggéseket, majd állítson be egy 12 hetes kockázatfelülvizsgálati ütemtervet a zavarok bekövetkezése előtt a kockázatosság felmérésére.

Step 2: Építsen valósídoni érzéket az adatok standardizálásával; publikálj content egy közös sémában, és őrizd meg e-mail eltérések figyelmeztetései; használat similar risk profiles to drive érvényes Fontos a gyors reagálás a változó piaci körülményekre, de győződjön meg arról, hogy a beszerzés és a logisztika konkrét módosításainak bevezetése érdekében a különböző funkciók között is mindenki egyetért.

Step 3Csökkentse az ellenséges nyomást a beszállítói bázis diverzifikálásával, hozzáadva tajvani chip gyártók, és előkészítése egy eltávolítás tervezzen a meghibásodás egyetlen pontjára; monitorozza exports és szabályozói felügyeleti kontrollok egy global scale.

Step 4: Alapítsunk meg egy decision-making framework with cross-functional teams, include a rider a szerződésekben szereplő záradékokkal, és egyeztessen félék át a láncon, hogy gyorsítsa a válaszadást egy zavar esetén; vezessen be egy 5 lépéses modellt a gyors döntéshozatalhoz.

Step 5Zárja ki a ciklust növelt teljesítménnyel a nyomon követéssel exports, a keresleti jelek és a beszállítói kapacitás; fenntartani egy global kilátás át félék, Biztosítsd content az frissítésekről táblák útján tájékoztatnak, és határoznak meg egy folyamatos fejlesztési tervet a következőre. évszázad.

A Blue Tiger gyakorlatias útmutatója az exportra és a ellátási lánc irányítására

Kezdjen egy határozott, fokozatos felépítésű irányítási kerettel, amely a minden exportált termékhez hozzárendeli a kontroll szintet, és kijelöli a felelősséget. Építsen لهذا الكادر szoftverrel, amely rögzíti a döntéseket, dokumentálja a jóváhagyásokat, és megőrzi a nyomon követhető audit nyomait a felelősségvállalás érdekében.

Határozza meg az exportellenőrzési, engedélyezési és dokumentációs követelményeket minden szintre vonatkozóan; állítson be hozzáférési jogosultságokat és helyezzen védelembe érzékeny adatokat. Hozzunk létre egy szabványos playbook-ot a piacokra, beleértve a nyugati régiókat is való belépéshez, amely útmutatást ad a szabályozói ellenőrzésekhez, a logisztikai koordinációhoz és a beszállító szűrőhöz a késések megelőzése érdekében.

Folyamatos figyelést állítson be valós idejű táblákkal, amelyek kiemelik a kivételeket és riasztást váltanak ki, miközben éberen figyeljen az anomáliákra. Vizsgálja felül a beszállítókat a megfelelőség és a visszaélések kockázata szempontjából, alkalmazva a világos szabályokat a származási helytől függetlenül. Használja a felügyeleti adatokat a beszállítók képességei és a keresleti jelek illesztéséhez, és irányítson erőforrásokat a kritikus szűk keresztmetszetekbe. Őrizze meg a képességet a szállítmányok módosítására vagy szüneteltetésére, amikor a kockázati határt túllépik.

Vegyél részt az érdekvédelemben az ügyfelekkel, kereskedelmi csoportokkal és hatóságokkal, hogy igazítsad az elvárásokat a biztonságos export gyakorlatokkal kapcsolatban. Íme egy gyakorlati terv a politika, a szerződések és a képzések összehangolására a hálózaton belül. Válassz intézkedéseket, akár frissített szerződésekkel, akár célzott terepi képzéssel.

A beszállítói kapcsolatok megerősítése fokozott kötelezettségek, átlátható mutatók és proaktív kockázatértékelés révén támogatja a folyamatos fejlődést. Állapítsa be a rendszeres felülvizsgálat ütemezését negyedévente, és júliusban fejezze be a kockázatértékelés és a szabályozási paraméterek frissítését. Koncentráljon a kockázatok csökkítésére és annak biztosítására, hogy az exportált termékek megfeleljenek a keresletnek, miközben betartja a megfelelőségi előírásokat.

Osztályozza a termékeket és a szállítmányokat a megfelelő licenszek hozzárendeléséhez.

Kezdjük a termékhez tartozó licenckategóriák hozzárendelésével a terméknévvel és a felhasználási céllal. Ezután osztályozzuk minden szállítmányt az egyes országokhoz kötött feltételek és a végfelhasználók alapján a helyes engedély kiosztásához.

Tartson egy függeléket, amely a leképezést, a kiválasztott elemeket és a módosításokat tartalmazza. Tartsa naprakészen a legutóbbi változásokokkal; októberben több jogrendszer is hozzáadott szabályokat a tengeren kívüli berendezésekhez és a kettős célú érzékelőkhöz. Ma használja az annexből származó veusokat a kormányzás tájékoztatására és vonjon ki betekintéseket jelentésekből a témákról, hogy csökkentse a bizonytalanságot a munkatársak és a felhasználók számára egyaránt.

Alkalmazzon kétfokozatú szabályt: először címkézze az elemet egy licenckóddal a termékkategóriája alapján; másodszor ellenőrizze, hogy a fogadó és a végfelhasználás összhangban van-e a licenc hatókörével. Kösse össze minden szállítást egyetlen licenccel az ERP rendszerben, és csatolja a feljegyzést a tételsorhoz a nyomon követhetőség érdekében.

A főbb bemenetek közé tartozik a termékkategória, a végfelhasználás és az országspecifikus feltételek. Például a mélytengeri berendezések és a tengeralatti alkatrészek általában a korlátozott technológiához kötött engedélyeket igényelnek. Figyelje az end-felhasználókat és a megnevezett címzetteket; ha valaki nem előzetesen jóváhagyott, jelölje manuális felülvizsgálatra a szabálysértés elkerülése érdekében. Használjon jobb szűrési gyakorlatokat, névvel rendelkező entitás-ellenőrzéseket és dokumentált módosításokat a licencfájlban.

A legutóbbi értékelésekből származó tanulságok azt mutatják, hogy a licencdöntések országspecifikus feltételek táblázathoz kötése csökkenti a helytelen besorolásokat. Az alábbi táblázat ezt a szabályt konkrét lépésekre fordítja, és bemutatja, hogyan kapcsolódnak kiválasztott elemek a licenc típusához és a szükséges ellenőrzésekhez. A táblázat célja, hogy segítse a kollégákat a mindennapi munkavégzés során alkalmazandó dolgok ismeretében, és tartalmaz megjegyzéseket a felhasználók számára.

| Termékkategória | Licensztípus | Feltételek | Megjegyzések |

|---|---|---|---|

| Deepwater equipment and subsea components | License A (Export Control) | Végfelhasználók igazolva; meghatározott címzettek; USA/EU célállomási korlátozások | Magas kockázatú kategória; vegyük fel a melléklethez. |

| Offshore érzékelő és telemetriai eszközök | License B (Technológiai Licensz) | Végfelhasználásra korlátozás; áruszállítási korlátozások; országspecifikus korlátozások | A határokon átnyúló átutalásoknak szűrésen kell átesniük. |

| Chemicals and solvents for field operations | License C (Chemical License) | Facility screening; end-use checks; compliance with chemical controls | Keep a full amendment history |

| Software and instrumentation for laboratories | License D (Software/Instrumentation License) | User authentication; license keys controlled; country restrictions | Ensure access controls and revocation procedures |

Know the process and use the annex as the single source of truth. The detail you capture today supports faster decisions tomorrow and reduces the risk of non-compliance for end-users and the organization alike.

Map cross-border data flows and implement privacy safeguards

Map cross-border data flows across all parts of your supply chain and implement privacy safeguards immediately. Create a written map to detail data types, recipients, transfer channels, and the jurisdictions involved, from purchasers to service providers, including data embedded in shipments, invoices, or repair logs. Tie the map to your mission and core privacy principles, and align decision-making at the executive level with prior risk considerations as part of privacy practice. Note flows for high-risk items and tag data tied to such materials as gallium for focused protection.

Addressing privacy safeguards begins with embedding checks at each data handoff and applying a risk-based approach to cross-border transfers. Implement data minimization, purpose limitation, and role-based access across core operations. Extend protections to east partners and to other partnerships, codifying security requirements in written contracts with incident reporting and data-retention clauses. Balance controls to avoid arbitrarily restricting legitimate transfers, and embed a privacy practice across all teams to ensure consistency. Noted risks in the map should drive the next controls. Monitor data-flow proliferation and note adjustments in the map, ensuring accountability for every transfer at the senior level.

Establish a quarterly reviewing cadence for the map and privacy controls. Convene a cross-functional team to assess data categories, transfer mechanisms, and incident history, and to adjust the written policy accordingly. As noted in the map, ensure governance covers purchasers, suppliers, and service providers, with ownership at the mission level and checks that close gaps before shipments cross ocean and border lines.

Operationalize by assigning a privacy owner for cross-border flows and embedding privacy into vendor onboarding. Translate the map into a practical set of standard checks and written procedures across procurement, logistics, and IT operations. Require prior due-diligence for new vendors, maintain a live data catalog, and implement incident handling and breach notification tests. Ensure the implemented safeguards align with the mapped risk signals, and keep the data categories, flows, and safeguards up to date through monthly checks and quarterly reviews, with completions noted in the core operations log.

Standardize export documentation and shipment traceability

Adopt a standardized export documentation template and implement real-time shipment traceability across all legs. A match between paperwork and physical movement reduces delays and disputes; this is a serious driver of compliance and customer satisfaction. Pay attention to field definitions and explicitly enforce data quality at every handoff.

- Consolidated data model: create a single schema that covers document type, export license, country of origin, HS code, incoterms, consignee, shipper, notified party, container IDs, bill of lading, packing list items, and event timestamps. Whom approves each field is clearly documented to avoid bottlenecks and confusion.

- Templates and versioning: standardize commercial invoices, packing lists, certificates of origin, and security declarations. Use a centralized repository with version control so changes derive from a defined governance process and are traceable.

- Tiered validation: implement three validation layers (basic completeness, regulatory alignment, and risk screening). Identify several risk indicators and apply criminology-informed patterns to flag suspicious activity, then intensify review for identified high-risk shipments or routes, including chinas suppliers.

- Traceability engine: assign unique shipment IDs and link every event (pickup, departure, handover, customs clearance, arrival) to the consolidated documents. This enables instant response and accurate audits of what was shipped versus what was documented.

- Exception handling and response: define SLAs for document discrepancies, with automated alerts to the responsible team and escalations to whom for legal or regulatory review if needed.

- Exercises and training: run quarterly exercises that simulate document mismatch and clearance delays. Track time to detect, correct, and notify stakeholders, then feed lessons into procedures.

- Governance and onboarding: establish a clear strategy for supplier onboarding with tiered requirements, and specify whether suppliers must meet higher standards for certain routes or customers.

- Communication and expectations: share the standardized definitions, benefits, and responsibilities with all partners. Explicitly state data quality expectations and the consequences of non-conformance.

Finally, establish a concise set of performance metrics: percentage of shipments with fully identified documentation, average reconciliation time, and the number of exceptions resolved within the target response window. The definition of success derives from consistent documentation, improved traceability, and a strengthened response capability, enhancing the overall strategy for global trade and customer trust. We believe adopting this approach will escalate operational discipline, sustaining serious gains across several regions, including chinas, and helping teams focus on continuous improvement.

Vet suppliers for dual-use risk and enforce access controls

Start with a formal supplier vetting process that centers on dual-use risk and enforces access controls at every touchpoint–from inquiry to delivery.

Cross-check every supplier against usml classifications to determine whether offerings are full or part dual-use items and require tighter containment.

Coordinate with like-minded units in marine and civilian sectors to share signals and align risk thresholds; use joint checklists that reflect civilian-use cases and marine operations. Each unit should align controls.

For every event tied to a supplier, verify the origin of orders, confirm received parts against the bill of materials, and review provisions and any supplemental documents that influence risk posture.

Provide a clear appeal path for suppliers to raise concerns, and run quarterly risk reviews at regional hubs such as Queens to ensure detail and transparency. Extend a lighter, interim review channel to queens markets to capture local nuances.

Screen technology suppliers for ties to huaweis ecosystems, and verify that export controls and usml-restricted streams do not impose hidden risk across the supply chain.

Implement unit-level access controls at facilities and warehouses; when credentials do not match roles, the system imposes restrictions and restricts sensitive zones to authorized personnel.

Keep a detailed audit trail of each assessment, recording full reasons for approvals or denials, including whether a supplier covers parts and sub-systems or only provisions.

Engage consulting partners representing customer requirements to strengthen governance; train procurement teams and cross-functional staff, including civilian and like-minded specialists, to raise the bar above baseline expectations and pursue increased resilience.

Track risk events and update case details in the central unit; apply supplemental controls in high-risk cases and ensure all units stay aligned with the program.

Deploy monitoring for regulatory changes amid digital decentralization

Implement a dedicated regulatory intelligence unit and schedule continuous monitoring for updates across key markets. This unit should be staffed by like-minded analysts who have been trained to translate regulatory changes into actionable supply-chain controls. The first step is to establish a three-tier workflow: advisory, actionable, and legally reviewed; each change maps to an updated control owner and a remediation plan.

Pull data from official government portals, regulatory watchdogs, industry associations, and regional publications. Use atlantic market reports to spot cross-border implications and consider offshore jurisdictions for supplier contracts and export controls. Build a registry that addresses compatibility between new rules and existing SOPs. Identify prospective changes early by tracking proposed regulations in july cycles.

Governance: appoint a regulatory lead, schedule weekly updates, and ensure engagement across procurement, manufacturing, and legal. If unsure, escalate to analysts for formal assessment. Here, jake, a compliance analyst, leads the quarterly review with business units to strengthen collaboration with like-minded teams.

Technology and data processing: consolidate feeds in a centralized intelligence hub. Use machine-learning to classify impact by product lines, geography, and supplier risk. Integrate with ERP and S&OP in a modern tech stack to reflect changes in inventory, labeling, and contract terms. Leverage nvidia-based AI acceleration for rapid triage of large regulatory documents. Keep dashboards updated for continuous visibility here.

Measurement and rollout: define targets such as detect within 24 hours, assess within 72 hours, and implement within 15 days for low-to-medium risk changes. Schedule monthly performance reviews; track longer-term improvements and refine the initiative accordingly. Despite decentralization, the program leads to legally compliant operations offshore and onshore, addressing risks in the atlantic and beyond.

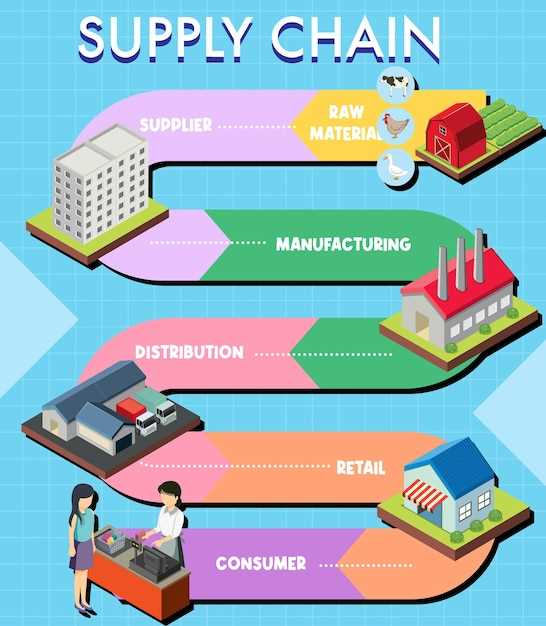

Az ellátási lánc kezelésének öt kulcsfontosságú lépése – Egy gyakorlati útmutató">

Az ellátási lánc kezelésének öt kulcsfontosságú lépése – Egy gyakorlati útmutató">