Recommendation: Kijk elke leveranciersniveau in kaart en bepaal afhankelijkheden over regio's, en stel vervolgens een reviewcadans van 12 weken in om blootstelling te identificeren voordat verstoringen optreden.

Step 2Creëer real-time zichtbaarheid door datafeeds te standaardiseren; publiceer content in een gangbaar schema, en houd e-mail alerts voor afwijkingen; gebruik similar risicoprofielen om te stimuleren van toepassing acties. Zorg er echter voor dat cross-functionele afstemming plaatsvindt om inzichten te vertalen naar concrete aanpassingen in inkoop en logistiek.

Step 3Verminder de druk van tegenstanders door de leveranciersbasis te diversifiëren, toevoegend Taiwanese chip leveranciers, en voorbereiden een verwijdering plan voor enkele punten van falen; monitor exports en wettelijke controles op een global scale.

Step 4Stel een decision-making framework met cross-functionele teams, omvat een rider clausule in contracten, en in lijn met partijen over de keten om de reactietijd tijdens een verstoring te versnellen; implementeer een 5-stappenmodel voor snelle beslissingen.

Step 5Sluit de lus af met verbeterde prestaties door te volgen exports, vraagsignalen en leverancierscapaciteit; onderhouden een global overzicht over partijen, ensure content updates worden gedeeld via dashboards, en stel een plan voor continue verbetering op voor de volgende eeuw.

Blue Tiger’s Praktische Gids voor Exporteren en Supply Chain Governance

Begin met een beslissend, gelaagd governance-kader dat elk geëxporteerd product toewijst aan een controle niveau en duidelijke verantwoordelijkheid toekent. Bouw dit kader in software die beslissingen registreert, goedkeuringen vastlegt en controleerbare sporen bewaart voor verantwoording.

Definieer exportcontroles, vergunningsvereisten en documentatie-eisen voor elk niveau; stel toegangsrechten in en plaats een beveiliging voor gevoelige gegevens. Maak een standaard playbook voor de toegang tot markten, inclusief westerse regio's, dat begeleiding biedt bij wettelijke controles, logistieke coördinatie en leveranciersscreening om vertragingen te voorkomen.

Stel voortdurende monitoring in met real-time dashboards die uitzonderingen markeren en escalatie activeren, waarbij u scherp blijft letten op anomalieën. Controleer leveranciers op naleving en risico op onderdrukking, waarbij duidelijke regels worden toegepast, ongeacht de oorsprong. Gebruik governancegegevens om de mogelijkheden van leveranciers af te stemmen op vraagsignalen en middelen naar kritieke knelpunten te pompen. Behoud de mogelijkheid om zendingen aan te passen of te onderbreken wanneer risicodrempels worden overschreden.

Zet pleidooi in voor klanten, handelsgroepen en toezichthouders om verwachtingen af te stemmen op veilige exportpraktijken. Hier is een praktisch plan om beleid, contracten en training over het netwerk te coördineren. Kies acties, of het nu via bijgewerkte contracten of gerichte training in het veld is.

Het versterken van leveranciersrelaties door middel van gelaagde toezeggingen, transparante scorecards en proactieve risicoscoring ondersteunt voortdurende verbetering. Stel een ritme vast om de prestaties per kwartaal te beoordelen en finaliseer uiterlijk juli de updates van de risicoscoring en beleidsparameters. Focus op manieren om risico's te verminderen en te zorgen voor een aanbod dat voldoet aan de vraag, terwijl u tegelijkertijd compliant blijft.

Classificeer producten en zendingen om de juiste licenties toe te wijzen

Begin met het koppelen van elk item aan een licentiecategorie met behulp van benoemde productcodes en het eindgebruikprofiel. Classificeer vervolgens elke zending op basis van landspecifieke voorwaarden en eindgebruikers om de juiste licentie toe te wijzen.

Onderhoud een bijlage waarin de mapping, geselecteerde items en wijzigingen worden gehost. Houd deze actueel met recente wijzigingen; in oktober hebben verschillende rechtsgebieden regels toegevoegd voor offshore-apparatuur en dual-use sensoren. Gebruik vandaag veus uit de bijlage om governance te informeren en inzichten te halen uit rapporten om ambiguïteit voor collega's en eindgebruikers te verminderen.

Hanteer een tweelaags systeem: tag eerst het artikel met een licentiecode op basis van de productklasse; controleer vervolgens of de ontvanger en het eindgebruik overeenkomen met de reikwijdte van de licentie. Koppel elke zending aan één licentie in het ERP-systeem en voeg het record toe aan het regelitem voor traceerbaarheid.

Belangrijke invoerparameters zijn onder meer productcategorie, eindgebruik en landspecifieke omstandigheden. Zo vereisen diepwaterapparatuur en subzeekomponenten doorgaans vergunningen die zijn gekoppeld aan gereguleerde technologie. Controleer eindgebruikers en benoemde ontvangers; als personen niet vooraf zijn goedgekeurd, markeer ze voor handmatige beoordeling om een overtreding te voorkomen. Gebruik betere screeningprocedures, named-entity checks en gedocumenteerde wijzigingen in het vergunningsbestand.

inzichten uit recente beoordelingen laten zien dat het koppelen van licentiebeslissingen aan een tabel met landspecifieke voorwaarden misclassificaties vermindert. De volgende tabel vertaalt deze regel naar concrete stappen en laat zien hoe geselecteerde items overeenkomen met het licentietype en de vereiste controles. De tabel is bedoeld om collega's te helpen weten wat ze in de dagelijkse operaties moeten toepassen, en bevat aantekeningen voor eindgebruikers.

| Productcategorie | Licentietype | Voorwaarden | Opmerkingen |

|---|---|---|---|

| Deepwater equipment en subsea componenten | Licentie A (Exportcontrole) | Eindgebruikers geverifieerd; benoemde ontvangers; US/EU bestemmingsrestricties | Hoge-risico categorie; toevoegen aan bijlage |

| Offshore sensoren en telemetrie-apparaten | Licentie B (Technologie Licentie) | Eindgebruik beperkt; controle op wederuitvoer; landspecifieke beperkingen | Grensoverschrijdende overdrachten vereisen screening |

| Chemicaliën en oplosmiddelen voor veldoperaties | License C (Chemical License) | Facility screening; end-use checks; compliance with chemical controls | Keep a full amendment history |

| Software and instrumentation for laboratories | License D (Software/Instrumentation License) | User authentication; license keys controlled; country restrictions | Ensure access controls and revocation procedures |

Know the process and use the annex as the single source of truth. The detail you capture today supports faster decisions tomorrow and reduces the risk of non-compliance for end-users and the organization alike.

Map cross-border data flows and implement privacy safeguards

Map cross-border data flows across all parts of your supply chain and implement privacy safeguards immediately. Create a written map to detail data types, recipients, transfer channels, and the jurisdictions involved, from purchasers to service providers, including data embedded in shipments, invoices, or repair logs. Tie the map to your mission and core privacy principles, and align decision-making at the executive level with prior risk considerations as part of privacy practice. Note flows for high-risk items and tag data tied to such materials as gallium for focused protection.

Addressing privacy safeguards begins with embedding checks at each data handoff and applying a risk-based approach to cross-border transfers. Implement data minimization, purpose limitation, and role-based access across core operations. Extend protections to east partners and to other partnerships, codifying security requirements in written contracts with incident reporting and data-retention clauses. Balance controls to avoid arbitrarily restricting legitimate transfers, and embed a privacy practice across all teams to ensure consistency. Noted risks in the map should drive the next controls. Monitor data-flow proliferation and note adjustments in the map, ensuring accountability for every transfer at the senior level.

Establish a quarterly reviewing cadence for the map and privacy controls. Convene a cross-functional team to assess data categories, transfer mechanisms, and incident history, and to adjust the written policy accordingly. As noted in the map, ensure governance covers purchasers, suppliers, and service providers, with ownership at the mission level and checks that close gaps before shipments cross ocean and border lines.

Operationalize by assigning a privacy owner for cross-border flows and embedding privacy into vendor onboarding. Translate the map into a practical set of standard checks and written procedures across procurement, logistics, and IT operations. Require prior due-diligence for new vendors, maintain a live data catalog, and implement incident handling and breach notification tests. Ensure the implemented safeguards align with the mapped risk signals, and keep the data categories, flows, and safeguards up to date through monthly checks and quarterly reviews, with completions noted in the core operations log.

Standardize export documentation and shipment traceability

Adopt a standardized export documentation template and implement real-time shipment traceability across all legs. A match between paperwork and physical movement reduces delays and disputes; this is a serious driver of compliance and customer satisfaction. Pay attention to field definitions and explicitly enforce data quality at every handoff.

- Consolidated data model: create a single schema that covers document type, export license, country of origin, HS code, incoterms, consignee, shipper, notified party, container IDs, bill of lading, packing list items, and event timestamps. Whom approves each field is clearly documented to avoid bottlenecks and confusion.

- Templates and versioning: standardize commercial invoices, packing lists, certificates of origin, and security declarations. Use a centralized repository with version control so changes derive from a defined governance process and are traceable.

- Tiered validation: implement three validation layers (basic completeness, regulatory alignment, and risk screening). Identify several risk indicators and apply criminology-informed patterns to flag suspicious activity, then intensify review for identified high-risk shipments or routes, including chinas suppliers.

- Traceability engine: assign unique shipment IDs and link every event (pickup, departure, handover, customs clearance, arrival) to the consolidated documents. This enables instant response and accurate audits of what was shipped versus what was documented.

- Exception handling and response: define SLAs for document discrepancies, with automated alerts to the responsible team and escalations to whom for legal or regulatory review if needed.

- Exercises and training: run quarterly exercises that simulate document mismatch and clearance delays. Track time to detect, correct, and notify stakeholders, then feed lessons into procedures.

- Governance and onboarding: establish a clear strategy for supplier onboarding with tiered requirements, and specify whether suppliers must meet higher standards for certain routes or customers.

- Communication and expectations: share the standardized definitions, benefits, and responsibilities with all partners. Explicitly state data quality expectations and the consequences of non-conformance.

Finally, establish a concise set of performance metrics: percentage of shipments with fully identified documentation, average reconciliation time, and the number of exceptions resolved within the target response window. The definition of success derives from consistent documentation, improved traceability, and a strengthened response capability, enhancing the overall strategy for global trade and customer trust. We believe adopting this approach will escalate operational discipline, sustaining serious gains across several regions, including chinas, and helping teams focus on continuous improvement.

Vet suppliers for dual-use risk and enforce access controls

Start with a formal supplier vetting process that centers on dual-use risk and enforces access controls at every touchpoint–from inquiry to delivery.

Cross-check every supplier against usml classifications to determine whether offerings are full or part dual-use items and require tighter containment.

Coordinate with like-minded units in marine and civilian sectors to share signals and align risk thresholds; use joint checklists that reflect civilian-use cases and marine operations. Each unit should align controls.

For every event tied to a supplier, verify the origin of orders, confirm received parts against the bill of materials, and review provisions and any supplemental documents that influence risk posture.

Provide a clear appeal path for suppliers to raise concerns, and run quarterly risk reviews at regional hubs such as Queens to ensure detail and transparency. Extend a lighter, interim review channel to queens markets to capture local nuances.

Screen technology suppliers for ties to huaweis ecosystems, and verify that export controls and usml-restricted streams do not impose hidden risk across the supply chain.

Implement unit-level access controls at facilities and warehouses; when credentials do not match roles, the system imposes restrictions and restricts sensitive zones to authorized personnel.

Keep a detailed audit trail of each assessment, recording full reasons for approvals or denials, including whether a supplier covers parts and sub-systems or only provisions.

Engage consulting partners representing customer requirements to strengthen governance; train procurement teams and cross-functional staff, including civilian and like-minded specialists, to raise the bar above baseline expectations and pursue increased resilience.

Track risk events and update case details in the central unit; apply supplemental controls in high-risk cases and ensure all units stay aligned with the program.

Deploy monitoring for regulatory changes amid digital decentralization

Implement a dedicated regulatory intelligence unit and schedule continuous monitoring for updates across key markets. This unit should be staffed by like-minded analysts who have been trained to translate regulatory changes into actionable supply-chain controls. The first step is to establish a three-tier workflow: advisory, actionable, and legally reviewed; each change maps to an updated control owner and a remediation plan.

Pull data from official government portals, regulatory watchdogs, industry associations, and regional publications. Use atlantic market reports to spot cross-border implications and consider offshore jurisdictions for supplier contracts and export controls. Build a registry that addresses compatibility between new rules and existing SOPs. Identify prospective changes early by tracking proposed regulations in july cycles.

Governance: appoint a regulatory lead, schedule weekly updates, and ensure engagement across procurement, manufacturing, and legal. If unsure, escalate to analysts for formal assessment. Here, jake, a compliance analyst, leads the quarterly review with business units to strengthen collaboration with like-minded teams.

Technology and data processing: consolidate feeds in a centralized intelligence hub. Use machine-learning to classify impact by product lines, geography, and supplier risk. Integrate with ERP and S&OP in a modern tech stack to reflect changes in inventory, labeling, and contract terms. Leverage nvidia-based AI acceleration for rapid triage of large regulatory documents. Keep dashboards updated for continuous visibility here.

Measurement and rollout: define targets such as detect within 24 hours, assess within 72 hours, and implement within 15 days for low-to-medium risk changes. Schedule monthly performance reviews; track longer-term improvements and refine the initiative accordingly. Despite decentralization, the program leads to legally compliant operations offshore and onshore, addressing risks in the atlantic and beyond.

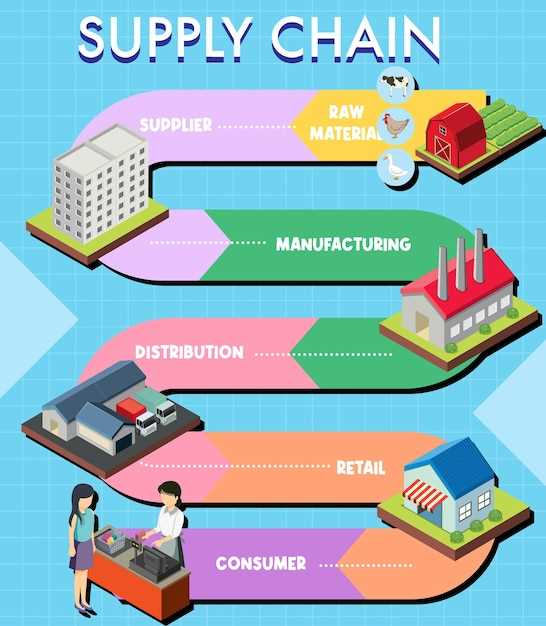

Vijf cruciale stappen voor supply chain management – Een praktische gids">

Vijf cruciale stappen voor supply chain management – Een praktische gids">