Recommendation: Kartlägg varje leverantörsnivå och fastställ beroenden mellan regioner, och sätt sedan upp en 12-veckors riskgenomgångsrytm för att identifiera exponeringen innan störningar inträffar.

Step 2: Bygg realtidsinsikter genom att standardisera dataflöden; publicera content i ett vanligt schema, och behålla e-post varningar för avvikelser; använd similar riskprofiler att driva applicable actions. Fortsätt, se till att det finns en tvärfunktionell överensstämmelse för att översätta insikter till konkreta justeringar i upphandling och logistik.

Step 3Reduce adversarial pressure by diversifying the supplier base, adding taiwanesisk chip vendors, och förberedelser för en removal planera fr enkla felpunkter; vervaka exports och regulatoriska kontroller på ett global skala.

Step 4: Etablera en decision-making ramverk med tvärfunktionella team, inkludera en rider en klausul i kontrakt, och anpassa sig till parties \u00e5är åskedan för att snabba upp svar under en störning; implementera en 5-stegsmodell för snabba val.

Step 5Stäng cykeln med ökad prestanda genom att spåra exports, efterfrågesignaler och leverantörskapacitet; upprätthåll en global vy över parties, ensure content uppdateringar delas via instrumentpaneler och en kontinuerlig förbättringsplan fastställs för nästa sekel.

Blue Tigers Praktiska Guide till Export och Supply Chain Governance

Börja med en tydlig, nivåindelad styrningsstruktur som kartlägger varje exporterad produkt till en kontrollnivå och tilldelar tydligt ägarskap. Bygg denna struktur i programvara som loggar beslut, registrerar godkännanden och bevarar granskbara spår för ansvarsskyldighet.

Definiera exportkontroller, licenskrav och dokumentationskrav för varje nivå; sätt åtkomstbehörigheter och placera en skyddsåtgärd för känslig data. Skapa en standardiserad playbook för inträde i marknader, inklusive västliga regioner, som vägleder regulatoriska kontroller, logistikkoordinering och leverantörsgranskning för att förhindra förseningar.

Etablera kontinuerlig övervakning med realtidsinstrumentpaneler som belyser undantag och utlöser eskalering, samtidigt som man uppmärksammar anomalier. Granska leverantörer för efterlevnad och risk för undertryckande, tillämpa tydliga regler oavsett ursprung. Använd styrningsdata för att matcha leverantörers förmågor med efterfrågesignaler och pumpa resurser till kritiska flaskhalsar. Behåll möjligheten att justera eller pausa leveranser när risknivåer överskrids.

Engagera förespråkande med kunder, handelsgrupper och tillsynsmyndigheter för att anpassa förväntningarna på säkra exportrutiner. Här är en praktisk plan för att samordna policy, avtal och utbildning över nätverket. Välj åtgärder, antingen genom uppdaterade avtal eller riktad fältutbildning.

Stärka leverantörsrelationer genom nivåindelade åtaganden, transparenta resultatkartor och proaktiv risknämning stödjer kontinuerlig förbättring. Sätt upp en takt för att granska resultaten kvartalsvis och slutför uppdateringar av risknämning och policyparametrar senast i juli. Fokusera på sätt att minska risk och säkerställa att exporterade varor möter efterfrågan samtidigt som de upprätthåller efterlevnad.

Klassificera produkter och försändelser för att tilldela korrekta licenser

Börja med att mappa varje objekt till en licenskategori med hjälp av namngivna produktkoder och slutanvändarprofilen. Klassificera sedan varje försändelse baserat på lands-/målspecifika villkor och slutanvändare för att tilldela rätt licens.

Bibehåll ett tillägg som innehåller kartläggningen, valda artiklar och ändringar. Håll det aktuellt med nyligen gjorda förändringar; i oktober lade flera jurisdiktioner till regler för utrustning utanför kusten och dubbelanvändningssensorer. Använd idag veus från tillägget för att informera styrningen och dra insikter från rapporter om ämnen för att minska tvetydigheten för både teammedlemmar och slutanvändare.

Anta en tvåstegsregel: först tagga objektet med en licenskod baserat på dess produktklass; för det andra verifiera att mottagaren och användningen stämmer överens med licensens omfattning. Koppla varje försändelse till en licens i ERP-systemet och bifoga posten till radobjektet för spårbarhet.

Viktiga indata inkluderar produktkategori, användningsområde och landsspecifika villkor. Till exempel kräver djuphavsutrustning och undervattenskomponenter typiskt sett licenser knutna till kontrollerad teknik. Övervaka slutanvändare och namngivna mottagare; om någon person inte är förhandsgodkänd, flagga för manuell granskning för att undvika en överträdelse. Använd bättre screeningrutiner, kontroller av namngivna enheter och dokumenterade tillägg till licensfilen.

insikter från nyligen gjorda recensioner visar att kopplingen mellan licensbeslut och en landsspecifik villkorstabell minskar felklassificeringar. Följande tabell översätter denna regel till konkreta steg och visar hur valda objekt motsvarar licenstyp och nödvändiga kontroller. Tabellen syftar till att hjälpa kollegor att veta vad som ska tillämpas i dagliga operationer och innehåller anteckningar för slutanvändare.

| Produktkategori | Licens typ | Conditions | Anteckningar |

|---|---|---|---|

| Djupvattenutrustning och undervattenskomponenter | License A (Export Control) | Slutanvändare verifierade; namngivna mottagare; US/EU-destinationsbegränsningar | Högriskategori; lägg till i bilaga |

| Offshore sensing och telemetriutrustning | License B (Technology License) | Användningsbegränsad; kontroll över omexport; lands-specifika restriktioner | Gränsöverskridande överföringar kräver granskning |

| Kemikalier och lösningsmedel för fältoperationer | License C (Chemical License) | Facility screening; end-use checks; compliance with chemical controls | Keep a full amendment history |

| Software and instrumentation for laboratories | License D (Software/Instrumentation License) | User authentication; license keys controlled; country restrictions | Ensure access controls and revocation procedures |

Know the process and use the annex as the single source of truth. The detail you capture today supports faster decisions tomorrow and reduces the risk of non-compliance for end-users and the organization alike.

Map cross-border data flows and implement privacy safeguards

Map cross-border data flows across all parts of your supply chain and implement privacy safeguards immediately. Create a written map to detail data types, recipients, transfer channels, and the jurisdictions involved, from purchasers to service providers, including data embedded in shipments, invoices, or repair logs. Tie the map to your mission and core privacy principles, and align decision-making at the executive level with prior risk considerations as part of privacy practice. Note flows for high-risk items and tag data tied to such materials as gallium for focused protection.

Addressing privacy safeguards begins with embedding checks at each data handoff and applying a risk-based approach to cross-border transfers. Implement data minimization, purpose limitation, and role-based access across core operations. Extend protections to east partners and to other partnerships, codifying security requirements in written contracts with incident reporting and data-retention clauses. Balance controls to avoid arbitrarily restricting legitimate transfers, and embed a privacy practice across all teams to ensure consistency. Noted risks in the map should drive the next controls. Monitor data-flow proliferation and note adjustments in the map, ensuring accountability for every transfer at the senior level.

Establish a quarterly reviewing cadence for the map and privacy controls. Convene a cross-functional team to assess data categories, transfer mechanisms, and incident history, and to adjust the written policy accordingly. As noted in the map, ensure governance covers purchasers, suppliers, and service providers, with ownership at the mission level and checks that close gaps before shipments cross ocean and border lines.

Operationalize by assigning a privacy owner for cross-border flows and embedding privacy into vendor onboarding. Translate the map into a practical set of standard checks and written procedures across procurement, logistics, and IT operations. Require prior due-diligence for new vendors, maintain a live data catalog, and implement incident handling and breach notification tests. Ensure the implemented safeguards align with the mapped risk signals, and keep the data categories, flows, and safeguards up to date through monthly checks and quarterly reviews, with completions noted in the core operations log.

Standardize export documentation and shipment traceability

Adopt a standardized export documentation template and implement real-time shipment traceability across all legs. A match between paperwork and physical movement reduces delays and disputes; this is a serious driver of compliance and customer satisfaction. Pay attention to field definitions and explicitly enforce data quality at every handoff.

- Consolidated data model: create a single schema that covers document type, export license, country of origin, HS code, incoterms, consignee, shipper, notified party, container IDs, bill of lading, packing list items, and event timestamps. Whom approves each field is clearly documented to avoid bottlenecks and confusion.

- Templates and versioning: standardize commercial invoices, packing lists, certificates of origin, and security declarations. Use a centralized repository with version control so changes derive from a defined governance process and are traceable.

- Tiered validation: implement three validation layers (basic completeness, regulatory alignment, and risk screening). Identify several risk indicators and apply criminology-informed patterns to flag suspicious activity, then intensify review for identified high-risk shipments or routes, including chinas suppliers.

- Traceability engine: assign unique shipment IDs and link every event (pickup, departure, handover, customs clearance, arrival) to the consolidated documents. This enables instant response and accurate audits of what was shipped versus what was documented.

- Exception handling and response: define SLAs for document discrepancies, with automated alerts to the responsible team and escalations to whom for legal or regulatory review if needed.

- Exercises and training: run quarterly exercises that simulate document mismatch and clearance delays. Track time to detect, correct, and notify stakeholders, then feed lessons into procedures.

- Governance and onboarding: establish a clear strategy for supplier onboarding with tiered requirements, and specify whether suppliers must meet higher standards for certain routes or customers.

- Communication and expectations: share the standardized definitions, benefits, and responsibilities with all partners. Explicitly state data quality expectations and the consequences of non-conformance.

Finally, establish a concise set of performance metrics: percentage of shipments with fully identified documentation, average reconciliation time, and the number of exceptions resolved within the target response window. The definition of success derives from consistent documentation, improved traceability, and a strengthened response capability, enhancing the overall strategy for global trade and customer trust. We believe adopting this approach will escalate operational discipline, sustaining serious gains across several regions, including chinas, and helping teams focus on continuous improvement.

Vet suppliers for dual-use risk and enforce access controls

Start with a formal supplier vetting process that centers on dual-use risk and enforces access controls at every touchpoint–from inquiry to delivery.

Cross-check every supplier against usml classifications to determine whether offerings are full or part dual-use items and require tighter containment.

Coordinate with like-minded units in marine and civilian sectors to share signals and align risk thresholds; use joint checklists that reflect civilian-use cases and marine operations. Each unit should align controls.

For every event tied to a supplier, verify the origin of orders, confirm received parts against the bill of materials, and review provisions and any supplemental documents that influence risk posture.

Provide a clear appeal path for suppliers to raise concerns, and run quarterly risk reviews at regional hubs such as Queens to ensure detail and transparency. Extend a lighter, interim review channel to queens markets to capture local nuances.

Screen technology suppliers for ties to huaweis ecosystems, and verify that export controls and usml-restricted streams do not impose hidden risk across the supply chain.

Implement unit-level access controls at facilities and warehouses; when credentials do not match roles, the system imposes restrictions and restricts sensitive zones to authorized personnel.

Keep a detailed audit trail of each assessment, recording full reasons for approvals or denials, including whether a supplier covers parts and sub-systems or only provisions.

Engage consulting partners representing customer requirements to strengthen governance; train procurement teams and cross-functional staff, including civilian and like-minded specialists, to raise the bar above baseline expectations and pursue increased resilience.

Track risk events and update case details in the central unit; apply supplemental controls in high-risk cases and ensure all units stay aligned with the program.

Deploy monitoring for regulatory changes amid digital decentralization

Implement a dedicated regulatory intelligence unit and schedule continuous monitoring for updates across key markets. This unit should be staffed by like-minded analysts who have been trained to translate regulatory changes into actionable supply-chain controls. The first step is to establish a three-tier workflow: advisory, actionable, and legally reviewed; each change maps to an updated control owner and a remediation plan.

Pull data from official government portals, regulatory watchdogs, industry associations, and regional publications. Use atlantic market reports to spot cross-border implications and consider offshore jurisdictions for supplier contracts and export controls. Build a registry that addresses compatibility between new rules and existing SOPs. Identify prospective changes early by tracking proposed regulations in july cycles.

Governance: appoint a regulatory lead, schedule weekly updates, and ensure engagement across procurement, manufacturing, and legal. If unsure, escalate to analysts for formal assessment. Here, jake, a compliance analyst, leads the quarterly review with business units to strengthen collaboration with like-minded teams.

Technology and data processing: consolidate feeds in a centralized intelligence hub. Use machine-learning to classify impact by product lines, geography, and supplier risk. Integrate with ERP and S&OP in a modern tech stack to reflect changes in inventory, labeling, and contract terms. Leverage nvidia-based AI acceleration for rapid triage of large regulatory documents. Keep dashboards updated for continuous visibility here.

Measurement and rollout: define targets such as detect within 24 hours, assess within 72 hours, and implement within 15 days for low-to-medium risk changes. Schedule monthly performance reviews; track longer-term improvements and refine the initiative accordingly. Despite decentralization, the program leads to legally compliant operations offshore and onshore, addressing risks in the atlantic and beyond.

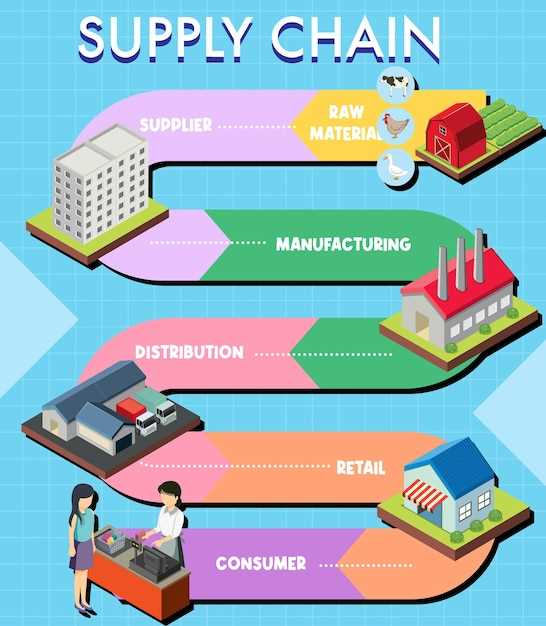

Fem kritiska steg för Supply Chain Management – En praktisk guide">

Fem kritiska steg för Supply Chain Management – En praktisk guide">